- Сообщения

- 446

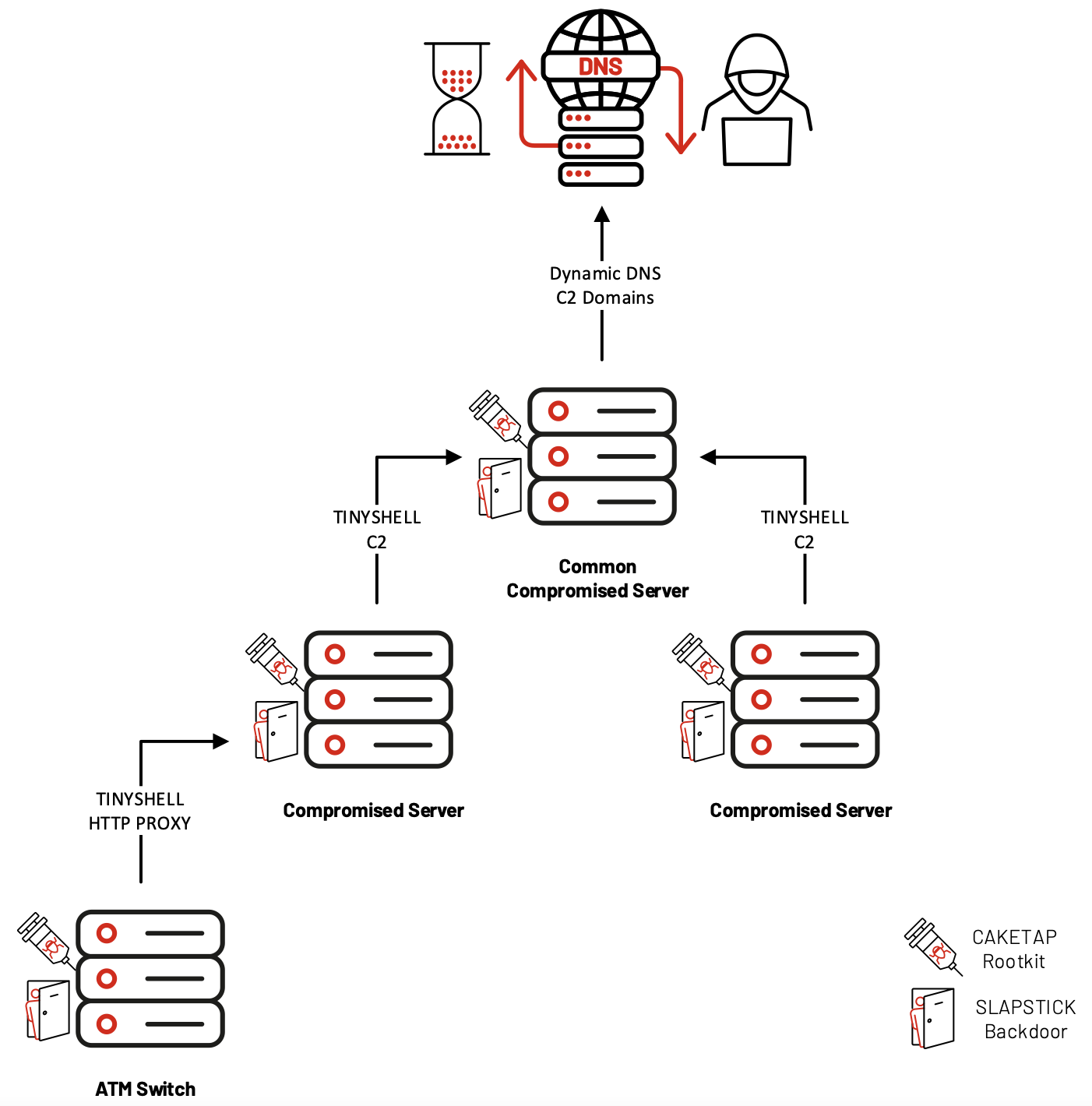

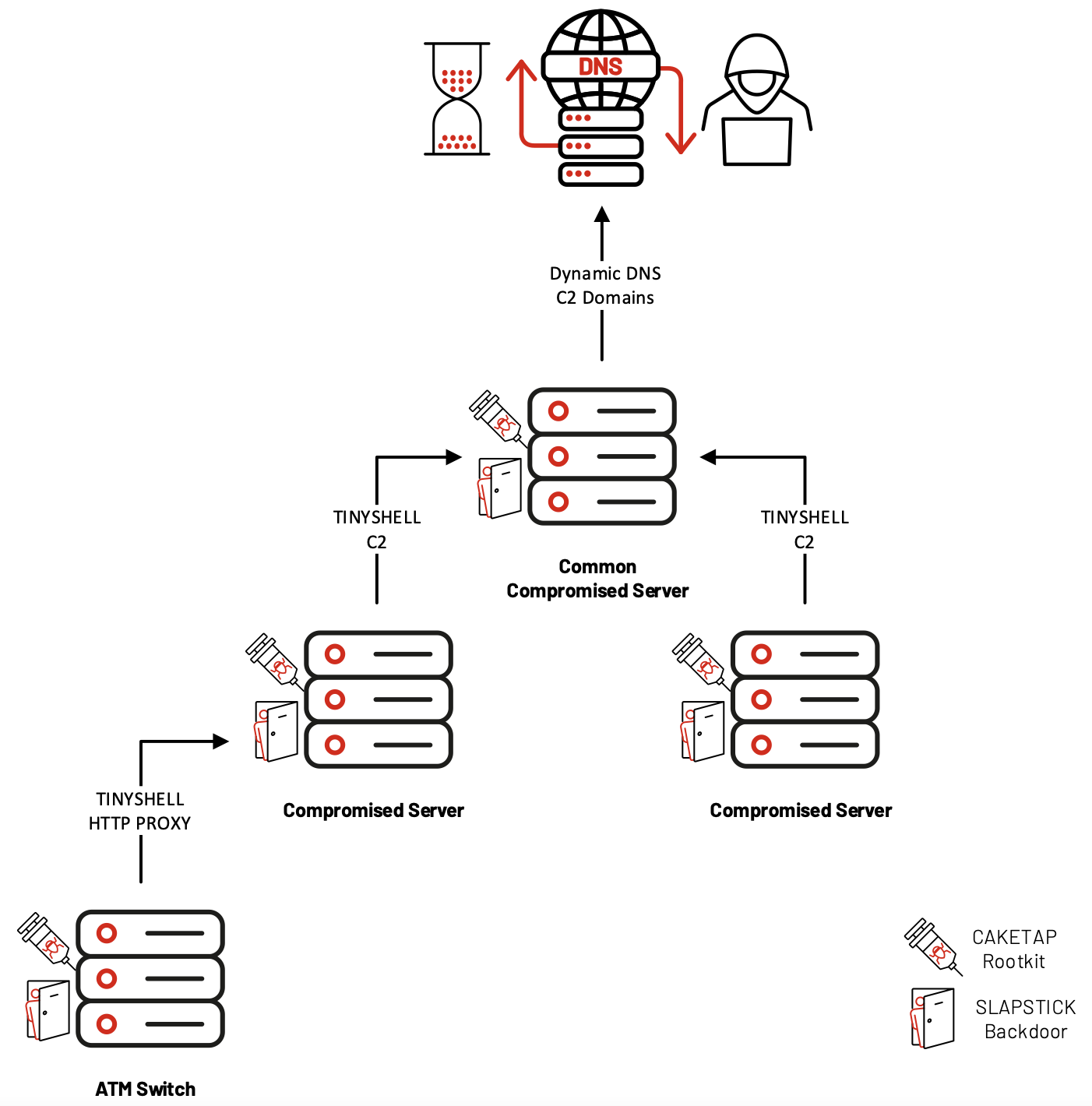

Аналитики компании Mandiant, следящие за активностью хак-группы LightBasin, обнаружили ранее неизвестный Unix-руткит, который используется для кражи данных из банкоматов и проведения мошеннических транзакций.

Напомню, что о группировке LightBasin известно уже несколько лет. В прошлом году эксперты компании CrowdStrike посвятили активности хакером большой отчет , в котором рассказывали, что злоумышленники скомпрометировали как минимум 13 неназванных телекоммуникационных компаний и сохраняли присутствие в их системах, чтобы воровать информацию об абонентах и метаданные вызовов.

Считается, что LightBasin активна как минимум с 2016 года и в основном атакует серверы Linux и Solaris, хотя при необходимости хакеры могут взаимодействовать и с Windows-машинами. Помимо атак на телекомы, ранее группа была замечена в компрометации поставщиков управляемых услуг и последующем преследовании их клиентов.

Как теперь сообщает Mandiant, участники LightBasin также уделяют немало внимания мошенничеству с банковскими картами и компрометации критических систем. В частности, обнаруженный руткит представляет собой модуль ядра Unix под названием Caketap, который развертывается на серверах, работающих под управлением Oracle Solaris.

При загрузке Caketap скрывает сетевые подключения, процессы и файлы, устанавливая несколько хуков в для получения удаленных команд и конфигураций. Среди команд, которые удалось заметить аналитикам, были следующие:

Сообщения, которые перехватывает Caketap, предназначены для Payment Hardware Security Module (HSM), защищенного от несанкционированного доступа аппаратного устройства, используемого в банковской сфере для создания, управления и валидации криптографических ключей PIN-кодов, магнитных полос и чипов EMV.

Caketap манипулирует сообщениями верификации, вмешивается в процесс, останавливает те, сообщения, которые соответствуют мошенническим картам, и вместо этого генерирует действительный ответ. Также малварь сохраняет настоящие сообщения, которые соответствуют немошенническим PAN (Primary Account Number) и передает их HSM, чтобы не влиять на обычные транзакции клиентов и замаскировать вмешательство.

Напомню, что о группировке LightBasin известно уже несколько лет. В прошлом году эксперты компании CrowdStrike посвятили активности хакером большой отчет , в котором рассказывали, что злоумышленники скомпрометировали как минимум 13 неназванных телекоммуникационных компаний и сохраняли присутствие в их системах, чтобы воровать информацию об абонентах и метаданные вызовов.

Считается, что LightBasin активна как минимум с 2016 года и в основном атакует серверы Linux и Solaris, хотя при необходимости хакеры могут взаимодействовать и с Windows-машинами. Помимо атак на телекомы, ранее группа была замечена в компрометации поставщиков управляемых услуг и последующем преследовании их клиентов.

Как теперь сообщает Mandiant, участники LightBasin также уделяют немало внимания мошенничеству с банковскими картами и компрометации критических систем. В частности, обнаруженный руткит представляет собой модуль ядра Unix под названием Caketap, который развертывается на серверах, работающих под управлением Oracle Solaris.

При загрузке Caketap скрывает сетевые подключения, процессы и файлы, устанавливая несколько хуков в для получения удаленных команд и конфигураций. Среди команд, которые удалось заметить аналитикам, были следующие:

- добавление CAKETAP в список загруженных модулей;

- изменение сигнальной строки для хука getdents64;

- добавление сетевого фильтра (format p);

- удаление сетевого фильтра;

- установка TTY таким образом, чтобы он не фильтровался хуком getdents64;

- настройка фильтрации всех TTY с помощью хука getdents64;

- отображение текущей конфигурации.

Сообщения, которые перехватывает Caketap, предназначены для Payment Hardware Security Module (HSM), защищенного от несанкционированного доступа аппаратного устройства, используемого в банковской сфере для создания, управления и валидации криптографических ключей PIN-кодов, магнитных полос и чипов EMV.

Caketap манипулирует сообщениями верификации, вмешивается в процесс, останавливает те, сообщения, которые соответствуют мошенническим картам, и вместо этого генерирует действительный ответ. Также малварь сохраняет настоящие сообщения, которые соответствуют немошенническим PAN (Primary Account Number) и передает их HSM, чтобы не влиять на обычные транзакции клиентов и замаскировать вмешательство.